安全高效地授权他人管理个人服务器 完整指南

将个人互联网服务器(如VPS、家庭服务器、NAS或Web服务器)的管理权委托给他人,无论是朋友、同事还是付费的管理员,都需要在便利性和安全性之间找到平衡。本指南将为你提供一套系统、安全的操作流程,帮助你安全地实现这一目标。

一、 明确授权范围与目标

在开始之前,首先清晰定义需要他人执行的具体任务,这将决定你需要授予的权限级别。

- 例行维护:系统更新、安全补丁、服务重启、日志监控。

- 应用部署与管理:部署网站、博客、游戏服务器,或管理数据库、邮件服务等特定应用。

- 故障排查与应急响应:当服务器出现宕机、被攻击或服务异常时进行紧急处理。

- 完全托管:将服务器的绝大部分管理职责移交。

二、 实施安全授权的最佳实践(核心步骤)

遵循“最小权限原则”和“可审计原则”是保障安全的关键。

1. 创建专用管理账户,禁用Root直接登录

绝对不要共享你的root/管理员密码。

创建一个新的、具有sudo权限的专用账户给管理者。

* 在SSH配置中禁用PasswordAuthentication,强制使用SSH密钥对登录。这是最关键的安全措施。

2. 精细化权限控制

使用sudo精细授权:在/etc/sudoers文件中,可以精确配置该账户能以root身份运行哪些特定命令,例如仅允许systemctl restart nginx和apt update,而不允许其他所有命令。

容器化与隔离:对于应用管理,强烈推荐使用Docker。你可以将应用(如网站、数据库)容器化,然后只授予管理者操作特定Docker容器(docker start/stop/restart [容器名])的sudo权限,或者将其加入docker用户组。这样就将影响范围严格限制在容器内。

* 利用面板工具:对于Web服务管理,可以安装开源面板(如Webmin、Cockpit甚至轻量的ajenti)。你创建一个面板的管理员账户,管理者通过Web界面进行操作,其权限被面板本身的功能所限定。

3. 配置安全的访问通道

SSH密钥认证:为你信任的管理者生成一对专属的SSH密钥,将公钥添加到服务器上该管理账户的~/.ssh/authorized_keys文件中。私钥由管理者保管。

更改默认SSH端口:将SSH端口从22改为一个非标准端口,可以减少自动化脚本的扫描攻击。

使用防火墙限制IP(可选但推荐):如果管理者的公网IP相对固定,可以通过防火墙(如ufw或iptables)规则,仅允许来自特定IP地址的SSH连接。

VPN接入:对于家庭服务器或高安全需求场景,可以让管理者先连接到你自己搭建的VPN,再从内网访问服务器,将服务完全暴露在公网。

4. 建立监控与审计日志

启用详细日志:确保系统审计(如auditd)和SSH日志(/var/log/auth.log)正常运行。

会话记录:对于高权限操作,可以使用工具如sudo的log<em>input和log</em>output选项,或者script命令来记录终端会话的输入输出。

* 设置独立告警:配置关键指标(如CPU、内存、异常登录)的监控,并将告警同时发送给你自己和管理者,确保你能知晓服务器的状态变化。

三、 书面协议与沟通

即使对方是朋友,一份简单的书面约定也能避免未来的误会。

- 明确责任:写清管理范围、响应时间预期、服务时间(如7x24小时或仅工作日)。

- 保密条款:要求对方对服务器信息、你的数据以及访问凭证保密。

- 备份策略:明确服务器及数据的备份责任方和恢复流程。

- 报酬与支付:如果涉及付费,明确费用、结算周期和方式。

四、 授权后的持续管理

- 定期审查:定期检查日志,查看管理账户的操作记录。

- 凭证轮换:在项目结束或定期(如每季度),更换SSH密钥,并删除旧的公钥。

- 权限回收:当不再需要对方管理时,立即:

- 在服务器上删除其管理账户及所有相关公钥。

- 在面板、Docker组等所有位置移除其权限。

- 更新防火墙规则(如果之前设置了IP白名单)。

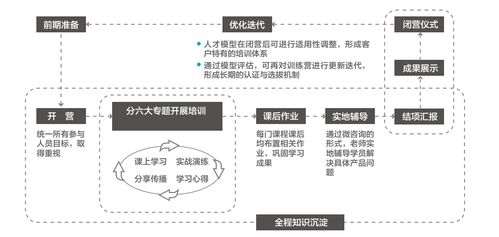

推荐授权路径

- 新手/简单任务:SSH密钥 + 专用sudo账户 + 命令限制是最基础且必须的配置。

- Web服务管理:Web控制面板(如Webmin) 提供了直观且权限可控的界面。

- 应用级托管:Docker容器化是实现安全隔离和权限分割的最佳实践。

- 最高安全需求/家庭服务器:VPN接入 + 内部访问,将暴露面降至最低。

通过以上步骤,你可以在享受他人专业协助带来的便利的最大程度地保护你的服务器资产和数据安全,做到授权而不失控。

如若转载,请注明出处:http://www.wenanxiong.com/product/56.html

更新时间:2026-01-12 00:05:18